隨著數(shù)字化轉(zhuǎn)型浪潮席卷全球,移動CRM(客戶關(guān)系管理)系統(tǒng)正以前所未有的速度崛起,成為企業(yè)提升銷售效率和客戶體驗的核心工具。在這一趨勢中,集成了人工智能技術(shù)的智能名片應(yīng)用,如“加推”等產(chǎn)品,正憑借其強(qiáng)大的賦能能力,備受企業(yè)銷售團(tuán)隊的追捧,引領(lǐng)著人工智能應(yīng)用軟件開發(fā)的新方向。

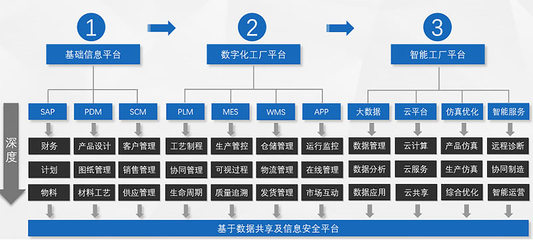

移動CRM的崛起并非偶然。智能手機(jī)的普及、5G網(wǎng)絡(luò)的商用以及云計算技術(shù)的成熟,共同構(gòu)成了移動CRM發(fā)展的肥沃土壤。與傳統(tǒng)基于PC的CRM系統(tǒng)相比,移動CRM打破了時間和空間的限制。銷售代表可以隨時隨地通過手機(jī)或平板電腦訪問客戶數(shù)據(jù)、更新跟進(jìn)狀態(tài)、查閱銷售材料,甚至完成合同簽署。這種即時性和便捷性極大地優(yōu)化了銷售流程,使銷售行為從“辦公室事務(wù)”轉(zhuǎn)變?yōu)椤叭旌騽討B(tài)”,顯著提升了銷售團(tuán)隊的響應(yīng)速度與作戰(zhàn)半徑。企業(yè)管理者也能通過移動端實時 dashboard(儀表盤),精準(zhǔn)掌握銷售管線、業(yè)績預(yù)測和團(tuán)隊動態(tài),實現(xiàn)更科學(xué)的決策與過程管理。

在這一背景下,以“加推”為代表的人工智能名片應(yīng)用,作為移動CRM生態(tài)中的一個創(chuàng)新爆點,脫穎而出。它不僅僅是一張電子化的名片,更是一個整合了AI能力的個人銷售工具箱與微型客戶互動平臺。其備受追捧的核心原因在于對銷售痛點的精準(zhǔn)解決:

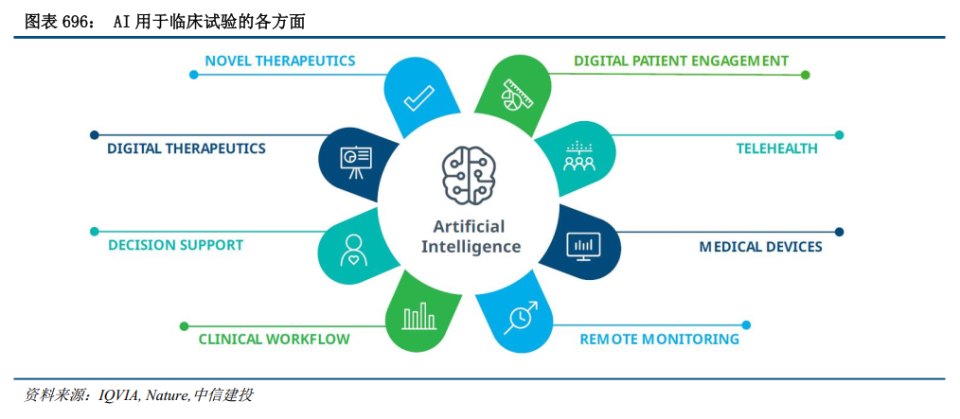

- 智能化形象展示與內(nèi)容賦能:人工智能名片超越了靜態(tài)信息展示,可以集成企業(yè)宣傳視頻、產(chǎn)品手冊、成功案例、資質(zhì)證書等多媒體內(nèi)容。銷售人員在初次接觸客戶時,一鍵分享即可呈現(xiàn)一個專業(yè)、立體的個人及企業(yè)形象。更重要的是,AI能根據(jù)客戶點擊行為(如查看了某個產(chǎn)品頁面),分析其興趣點,并自動為銷售推送相關(guān)的跟進(jìn)話術(shù)或深度資料建議,實現(xiàn)“內(nèi)容找人”,賦能銷售溝通。

- 全鏈路行為追蹤與客戶洞察:當(dāng)銷售將智能名片或內(nèi)嵌的營銷材料發(fā)送給客戶后,系統(tǒng)能自動追蹤客戶的每一次打開、瀏覽、轉(zhuǎn)發(fā)等行為,并生成清晰的“客戶軌跡”。例如,客戶在哪個頁面停留時間最長、反復(fù)查看了哪些信息、是否將資料分享給了同事等。這些數(shù)據(jù)通過AI分析,轉(zhuǎn)化為直觀的客戶意向度評分與熱點報告,讓銷售能夠“看見”客戶的隱性需求,從“盲目跟進(jìn)”轉(zhuǎn)向“精準(zhǔn)觸達(dá)”,在最佳時機(jī)進(jìn)行有效干預(yù)。

- 自動化客戶管理與流程協(xié)同:人工智能名片與移動CRM后臺深度打通。客戶瀏覽行為數(shù)據(jù)會自動沉淀到CRM系統(tǒng)中,形成或完善客戶檔案。AI可以自動提醒銷售進(jìn)行后續(xù)跟進(jìn),甚至根據(jù)預(yù)設(shè)規(guī)則(如客戶查看產(chǎn)品三次未聯(lián)系)觸發(fā)自動化營銷任務(wù)(如發(fā)送一封個性化的產(chǎn)品郵件)。這不僅減少了銷售大量手工錄入信息的工作,更確保了客戶線索在銷售流程中不被遺漏,實現(xiàn)了團(tuán)隊協(xié)作的無縫銜接。

- 數(shù)據(jù)驅(qū)動銷售管理與培訓(xùn):管理者可以通過后臺,宏觀查看整個團(tuán)隊的名片傳播效果、客戶互動數(shù)據(jù),從而評估不同銷售人員的觸達(dá)效率、內(nèi)容吸引力和跟進(jìn)及時性。AI還能通過對頂尖銷售行為模式的分析,提煉出最佳實踐,用于輔助培訓(xùn)和復(fù)制成功經(jīng)驗,推動整個銷售團(tuán)隊能力的提升。

人工智能名片的流行,標(biāo)志著人工智能應(yīng)用軟件開發(fā)正朝著“深度垂直、場景嵌入、賦能個體”的方向演進(jìn)。開發(fā)者不再僅僅構(gòu)建宏大的通用平臺,而是聚焦于像“銷售”這樣的具體業(yè)務(wù)場景,將AI能力(如自然語言處理、機(jī)器學(xué)習(xí)、行為預(yù)測)封裝成輕量、易用、即插即用的工具,深度融入到一線員工的工作流中,直接提升其生產(chǎn)力。

隨著AI技術(shù)的持續(xù)進(jìn)步,移動CRM與人工智能名片的應(yīng)用將更加深化。我們可以預(yù)見,更強(qiáng)大的對話式AI(Chatbot)將集成其中,實現(xiàn)與客戶的初步智能互動;預(yù)測性分析將能更準(zhǔn)確地判斷成交概率與客戶生命周期價值;AR/VR技術(shù)或許也將被引入,用于沉浸式產(chǎn)品展示。

總而言之,移動CRM系統(tǒng)的崛起為企業(yè)銷售管理提供了堅實的數(shù)字基礎(chǔ),而人工智能名片則是這一基礎(chǔ)上生長出的、直接武裝一線銷售的“智能利器”。它通過將AI能力滲透到銷售觸客、互動、跟進(jìn)的每一個細(xì)微環(huán)節(jié),不僅提升了單點效率,更重構(gòu)了客戶關(guān)系的管理與運營模式。對于人工智能應(yīng)用軟件開發(fā)領(lǐng)域而言,這無疑是一個明確的信號:最具價值的創(chuàng)新,往往始于對最核心業(yè)務(wù)場景的深度理解和極致賦能。